В рекламу на YouTube встроили майнер криптовалюты

Пользователи Твиттера обнаружили в рекламных баннерах на YouTube JavaScript-код майнера Coinhive. Он был настроен на то, чтобы загружать процессоры на 80% при открытой вкладке с рекламой.

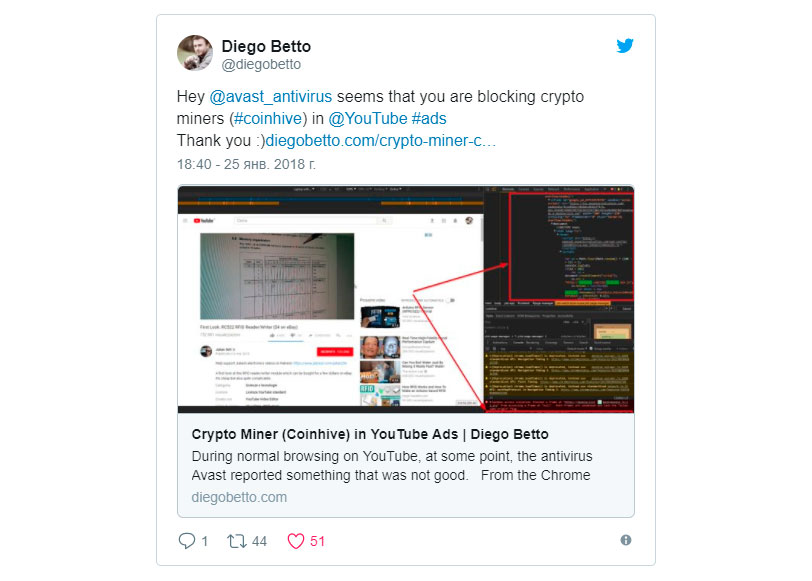

Скрипт для майнинга заметили благодаря антивирусу Avast, который автоматически заблокировал один из баннеров. Разработчик Диего Бетто (Diego Betto) решил разобраться в причине и обнаружил, что в коде рекламы был майнер Monero.

Специалисты антивирусного провайдера Trend Micro рассказали, что неизвестные майнеры злоупотребили возможностями рекламной платформы Google DoubleClick и распространили свои баннеры на несколько крупных стран, включая Японию, Францию, Италию и Испанию.

В 9 из 10 случаев реклама содержала скрипт от Coinhive, настроенный на то чтобы использовать 80% мощности компьютеров пользователей. Неизвестно, сколько удалось заработать злоумышленникам, но они использовали несколько объявлений, которые были связаны общим идентификатором.

Независимый исследователь Трой Мёрч (Troy Mursch) объяснил, что YouTube стал целью для подобных злоупотреблений из-за того, что пользователи заходят на сайт на длительное время. Таким образом злоумышленники получают возможность заработать больше денег, чем в других случаях, когда пользователь попадает на специальную страницу со скриптом для майнинга и сразу же её закрывает.

В разговоре с Ars Technica представитель Google рассказал, что компания знает о проблеме и уже активно с ней борется.

Майнинг криптовалюты через рекламу — новая форма злоупотреблений, которая нарушает наши политики и за которой мы активно наблюдаем. Мы пользуемся многоуровневой системой обнаружения, работающей на всех наших платформах, которая сообщает о нарушениях. В данном случае реклама [с майнером] была заблокирована меньше, чем за два часа, а злоумышленников лишили доступа к продуктам компании.

представитель Google

В Ars Technica отметили: непонятно, что имели ввиду в Google, говоря, что майнинговые баннеры заблокировали меньше чем за два часа. Жалобы в соцсетях появлялись на протяжении всей недели, все они содержали упоминание одного и того же JavaScript-кода. В Google не ответили на вопрос о том, когда начались злоупотребления и когда компания их пресекла.

О встроенном в сайты майнере Monero стало известно в сентябре 2017 года. Одним из первых его добавил торрент-трекер The Pirate Bay как альтернативу рекламным доходам, после этого скрипт появился на сайте кабельного телеканала Showtime. А к январю 2018 года подобный вид монетизации добрался до России: код Coinhive нашли на сайте электронной регистратуры сахалинского Минздрава.

Согласно подсчётам сторонних разработчиков, на майнере от CoinHive нельзя много заработать, только если его встраивать на сайты с очень большим трафиком. Вероятно, этим объясняется стремление злоумышленников найти лазейки на такие проекты, как YouTube.